| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

- 자바예외

- vue.js

- 기술면접

- 이펙티브자바

- 클린코드

- 자바

- MariaDB

- 도메인 주도 개발 시작하기

- 자료구조

- react

- 인프런김영한

- 자바스터디

- 인프런백기선

- java

- AWS RDS

- 이펙티브 자바

- aop

- 스프링부트와AWS로혼자구현하는웹서비스

- 혼공SQL

- 이팩티브 자바

- 알고리즘분석

- DDD

- jpa

- AWS

- 인덱스

- mysql

- SQL쿡북

- 네트워크

- 알고리즘

- CleanCode

- Today

- Total

기록이 힘이다.

[AWS 네트워크 입문] 3장 VPC 고급 본문

VPC 다루는 방법에 대해 알아봅니다. 프라이빗 연결에 대해 이해하고 프라이빗 네트워크 통신에 대한 이해를 합니다.

VPC 엔드포인트

AWS의 퍼블릭 서비스나 직접적으로 생성한 AWS 서비스에 대해 외부 인터넷 구간을 통한 접근이 아닌 직접적으로 접근할 수 있는 프라이빗 액세스 기능입니다.

예를 들어 S3라는 AWS 스토리지 서비스에 대해 우리가 생성한 VPC에서 접근을 하려고 할 때, 인터넷 게이트웨이나 NAT 게이트웨이를 통해 외부 인터넷으로 접근하는 방식이 아닌 VPC 엔드포인트 기능을 통해 AWS 내부의 프라이빗 연결이 가능해집니다.

VPC 엔드포인트 유형

엔드포인트: AWS 퍼블릭 서비스 대상에 대한 프라이빗 연결

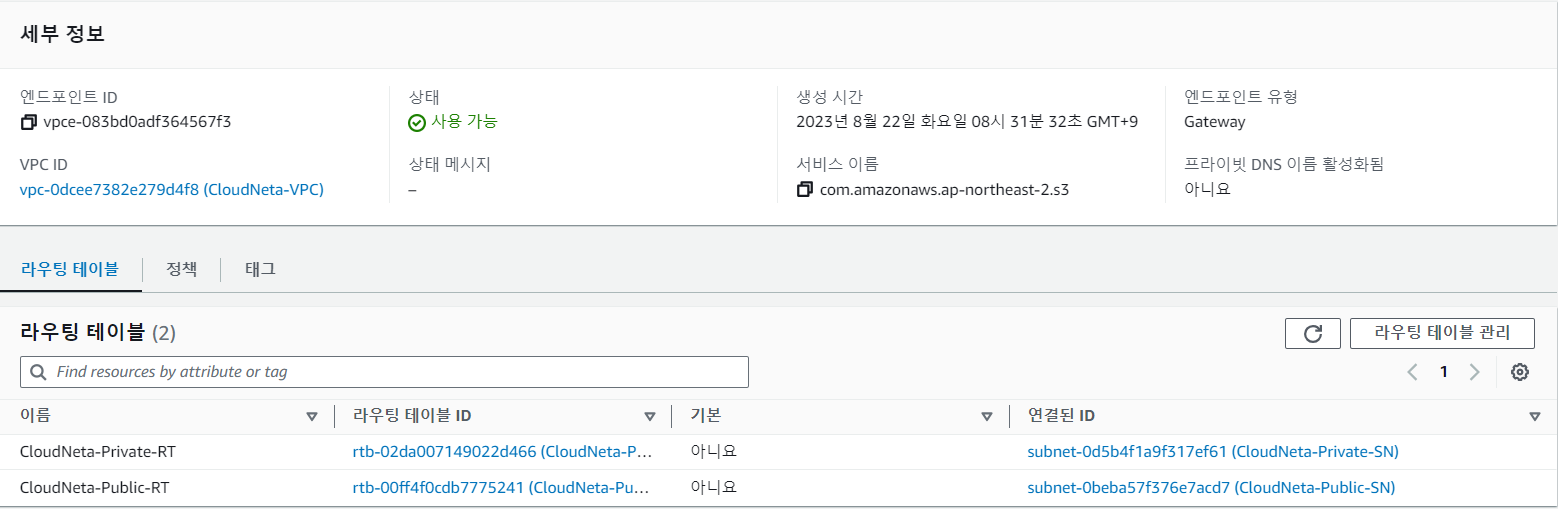

-게이트웨이 엔드포인트: AWS 퍼블릭 서비스 중 S3와 DynamoDB에 대한 연결

-인터페이스 엔드포인트: 위 대상 외에 나머지 AWS 퍼블릭 서비스에 대한 연결

엔드포인트 서비스: 사용자가 지정한 서비스 대상에 대한 프라이빗 연결

VPC 엔드포인트 특징

보안 측면 강화: 프라이빗 연결을 통해 외부 구간으로 노출이 되지 않습니다.

서비스 제약: 연결 대상 서비스는 동일 리전에 속한 서비스만 가능합니다.

VPC 종속: 오직 VPC 하나에만 연결할 수 있습니다.(다수의 VPC에 종속 불가)

권한 제어: AWS IAM 기능을 통해 정책을 수립하여 VPC 엔드포인트에 대한 권한 부여가 가능합니다.

게이트웨이/인터페이스 엔드포인트 비교

모든 네트워크가 S3와 통신 가능하고 외부 인터넷이 아닌 AWS 내부 네트워크를 통해 통신하기를 원한다면, VPC 엔드포인트 기능을 활용하여 충족시킬 수 있습니다.

게이트웨이 엔드포인트 생성

게이트웨이 엔드포인트는 S3와 DynamoDB 서비스에 대해 연결되기 때문에 이번 실습에서는 게이트웨이 엔드포인트 연결을 실습하며 다음과 같은 과정으로 설정을 합니다.

서비스 -> VPC -> 가상 프라이빗 클라우드 -> 엔드포인트 -> 엔드포인트 생성

퍼블릭 EC2 인스턴스 SSH 접속 후 프라이빗 EC2 인스턴스 SSH 접속(계정, 암호)

인터페이스 엔드포인트 생성

AWS 서비스에 VPC 인터페이스 엔드포인트를 연결하려면

DNS A: 기본 DNS 호스트

DNS B: 엔드포인트 전용 DNS 호스트

인터페이스 엔드포인트의 프라이빗 DNS 설정에 따른 통신 흐름

| 설정 | 통신 흐름 | |

| 프라이빗 DNS 비활성화 | 기본 DNS 호스트 | 인터넷 구간을 통한 퍼블릭 통신 |

| 엔드포인트 전용 DNS 호스트 | 인터페이스 엔드포인트를 통한 프라이빗 통신 | |

| 프라이빗 DNS 활성화 | 기본 DNS 호스트 | 인터페이스 엔드포인트를 통한 프라이빗 통신 |

| 엔드포인트 전용 DNS 호스트 | 인터페이스 엔드포인트를 통한 프라이빗 통신 | |

엔드포인트 서비스로 프라이빗 링크 구성

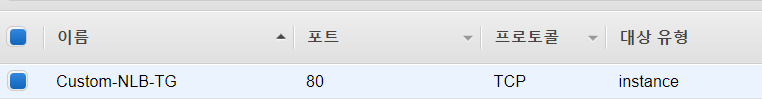

NLB(로드 밸런서)는 데이터의 부하를 분산해 주는 역할의 서비스로 NLB에 인입되는 데이터를 다수의 인스턴스로 분산하여 전달합니다.

엔드포인트 서비스 생성 및 연결

엔드포인트 서비스 생성

엔드포인트 서비스를 생성하여 CustomVPC의 NLB와 연결하였습니다. 이를 통해 인터페이스 엔드포인트와 프라이빗 링크를 연결할 수 있습니다. 사용자가 생성한 VPC에 대한 엔드포인트 연결.

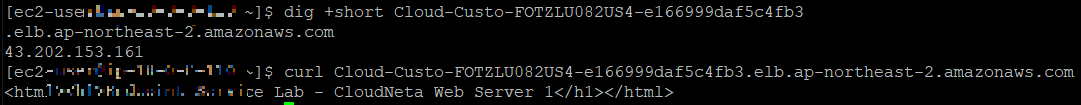

인터페이스 엔드포인트 생성 및 연결

엔드포인트 생성 시 보안 그룹을 지정해 주어야 합니다. 보안 그룹이란 서비스 접근을 위한 보안 필터 기능으로 CloudFormation을 통해 웹 서비스 접근을 위한 보안 그룹을 생성해 두어 선택하면 됩니다. ==> 7장 네트워크 보안

엔드포인트 서비스와 연결을 수락해주어야 정상적인 연결이 이루어질 수 있습니다. 기본적으로 연결 여부 체크

엔드포인트 서비스 기능을 통해 사용자가 생성한 VPC와 프라이빗 연결을 하여 외부 인터넷이 아닌 AWS 자체의 프라이빗 네트워크 통신이 이루어집니다.

자원 삭제 반드시 중요!! 과금 주의!!!

엔드포인트 삭제, 엔드포인트 서비스 삭제, CloudFormation 스택 삭제하기

배치 그룹

새로운 인스턴스가 시작되면 AWS에서는 아드웨어에 최대한 분산하여 배치합니다. 이유는 물리 호스트의 장애에 대해 상호 간 영향도를 최소화하고 장애를 줄이는 데 도움이 되기 때문입니다. 물론 모두 좋은 것은 아닙니다. 워크로드에 따라 배치 위치 조정 유리한 경우가 있습니다.

배치 그룹 종류

클러스터 배치 그룹 / 파티션 배치 그룹 / 분산형 배치 그룹

메타데이터

객체에 대한 키와 값에 대한 집합 데이터. 메타데이터에서 정의한 키에 대한 값을 가지고 있어 필요한 정보를 호출하여 정보를 파악할 수 있습니다.

169.254.169.254 라는 링크 -로컬 주소를 가지고 HTTP 요청과 응답으로 확인할 수 있습니다.

암호 또는 수명이 긴 암호화 키와 같은 민감한 데이터를 사용자 데이터로 저장해서는 안 됩니다.

'개발환경 > AWS' 카테고리의 다른 글

| [AWS 네트워크 입문] 5장 부하 분산 (0) | 2023.08.26 |

|---|---|

| [AWS 네트워크 입문] 4장 인터넷 연결 (0) | 2023.08.23 |

| [AWS 네트워크 입문] 2장 VPC (0) | 2023.08.08 |

| RDS 설정하기 - 2023 (0) | 2023.07.21 |

| No statement found under the caret. Execute all statements in the file or just the ones after the cursor? (0) | 2023.07.14 |